2023jul.Группа исследователей из канадских и американских университетов разработала технику атаки Port Shadow

HELPSOC мнение: есть более простые

методы для FreeBSD, linux, windows system

определить port и факт подключения пользователя к определённому сайту, не используя атаку.[ more…] http://helpsoc.ru/atakaportshadow

Группа исследователей из канадских и американских университетов разработала технику атаки Port Shadow, позволяющую через манипуляцию с таблицами трансляции адресов на стороне VPN-сервера

добиться отправки ответа на запрос другому пользователю,

подключённому к тому же VPN-серверу.

Метод может быть использован для организации перехвата или пере направления шифрованного трафика,

проведения сканирования портов

и

деанонимизации пользователей VPN.

В качестве примера показано как можно использовать метод для пере направления на хост атакующего DNS-запросов пользователя,

работающего через VPN-сервер, к которому,

в качестве клиента имеет возможность подключиться атакующий.

Для совершения атаки злоумышленник должен иметь возможность подключения к одному VPN-серверу с жертвой,

что возможно, например,

при использовании типовых VPN-операторов и публичных VPN-сервисов, предоставляющих доступ всем желающим.

Уязвимость затрагивает VPN-серверы, использующие трансляцию адресов (NAT)

для организации обращения клиентов к внешним ресурсам,

при том, что для приёма трафика от клиентов и отправки запросов к внешним сайтам на сервере должен использоваться один и тот же IP-адрес.

Атака основана на том, что через отправку специально оформленных запросов

атакующий, подключённый к тому же VPN-серверу и

использующий общий NAT,

может добиться искажения содержимого таблиц трансляции адресов,

которое приведёт к тому, что пакеты, адресованные одному пользователю, будут направлены другому пользователю.

В таблицах трансляции адресов информация о том, с каким внутренним IP-адресом сопоставлен отправленный запрос, определяется на основе номера исходного сетевого порта, использованного при отправке запроса.

HELPSOC мнение: о чем это ?

и одновременных манипуляций со стороны клиентского соединения к VPN-серверу и со стороны подконтрольного атакующего внешнего сервера

HELPSOC мнение: что за бред,

словно, бред студента перед экзаменаторами.Подобное недопустимо, при описании работы

Все равно, как в анекдоте:

Старый мастер показывает работу новичку:

Видишь загагулину. Ты ее жмякни, а как

зажужит жми кнопку, а ежели брыкнет, то красную, а сам в угол, прикройся ветошью, сиди и не отсвечивай.Далее выражение:

«может добиться» возникновения коллизии

недопустимо в реальном описании проделанной работе.И разбивается вопросами:

«Когда,

куда, и

что произойдет в живую,

что увидим,

услышим,

прочувствуем,

измерим,

протестим» и т. д.,или

иными словами героя игры:

«Ты не умничай, Ты руками покажи морда фашистская»,в нам говорят:

может добиться возникновения коллизии в таблице NAT и добавления записи с тем же номером исходного порта, но ассоциированной с его локальным адресом, что приведёт к тому, что ответы на чужой запрос будут возвращены на адрес атакующего.

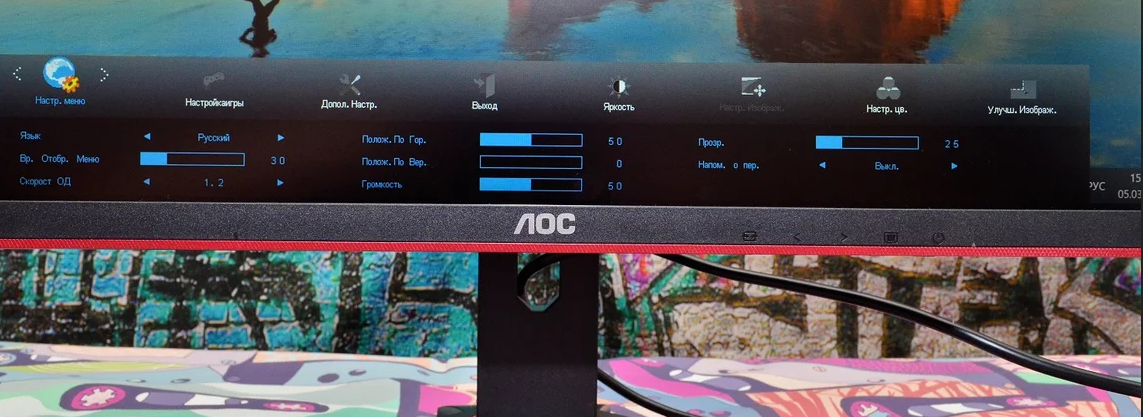

В ходе исследования были протестированы системы трансляции адресов Linux и FreeBSD в сочетании с VPN OpenVPN, OpenConnect и WireGuard.

Платформа FreeBSD оказалась не подвержена методам атаки по пере направлению запросов, осуществляемым со стороны других пользователей, подключённых к тому же VPN.

Подстановку в таблицы NAT удалось совершить только в ходе атаки ATIP (Adjacent-to-In-Path), при которой атакующий может вклиниться в трафик между пользователем и VPN-сервером (например, когда пользователь подключается к подконтрольной атакующему сети Wi-Fi) или между VPN-сервером и целевым сайтом. При этом NAT FreeBSD также затронула атака, позволяющая определить факт подключения пользователя к определённому сайту (Connection Inference).

HELPSOC мнение: есть более простые

методы для FreeBSD, linux, windows system

определить port и факт подключения пользователя к определённому сайту, не используя атаку.

Что касается Linux, то Подсистема Netfilter

в Linux, оказалась подвержена атакам по подстановке записей в таблицу трансляции адресов, позволяющим перенаправить входящие пакеты другому пользователю, добиться отправки пакетов вне шифрованного VPN-канала (Decapsulation) или определить открытые сетевые порты на стороне клиента.

HELPSOC мнение: Netfilter это не показатель, это развивающая под система

от основ «iptables» имеет множество версий, без указаний которых Netfilter для каждого отдельное понятие.

В качестве мер для блокирования атаки VPN-провайдерам рекомендуется использовать адекватные методы рандомизации номеров исходных портов в NAT, ограничить число допустимых одновременных соединений к VPN-серверу от одного пользователя, а также блокировать возможность выбора клиентом сетевого порта, принимающего запросы на стороне VPN-сервера.

тэги: HELPSOC мнение:, it:, 2024jul. атаки Port Shadow, запросы на стороне VPN-сервера. it: Спрятался. Ку- ку попался зайчик, денационализация пользователей VPN.

tags: HELPSOC мнение:, it:, 2024jul. атаки Port Shadow, запросы на стороне VPN-сервера. it: Спрятался. Ку- ку попался зайчик, денационализация пользователей VPN.